前言

当我们想要从新手开始尝试挖掘src漏洞时通常会因为找不到站点,找不到合适的网站而无法展开实战练习

对于新手而言教育漏洞平台的漏洞相对来说会更适合,因为相对你挖掘企业SRC而言,他对于资产的归类会比较笼统。

打个比方,我使用fofa工具对整个 EDUSRC 的资产进行信息收集我可以直接使用以下等语法进行对整个教育系统的网站进行测试

host=".edu" && title="系统"

"系统" && org="China Education and Research Network Center"而如果我是尝试挖掘企业SRC的漏洞就没法这样,有利有弊吧。对于挖掘企业SRC而言如果想要通过打野的方式选择目标会出现以下几种情况

搜到的网站十分混乱不知道可以干嘛

网站的规模参次不齐,可能已经被日的千疮百孔也可能对于新手来说无从下手

搜到一个系统在前台很轻松的出洞了,可是网站的归属不详或者说权重过低,各大平台都不收即练不到技术也拿不到平台的奖励

容易重复

各大企业的域名不统一打野的话语法只能title="某某公司",这样搜出来的资产特别多一个个看很浪费时间

所以相对于企业SRC的各种问题我更推荐先上手EDUSRC。等到对信息收集比较熟悉了就可以开始尝试挖掘各大企业的漏洞

搜索引擎账号准备

前面已经大概阐述了新手漏洞挖掘的选择方向,接下来我会介绍如何通过搜索引擎对目标进行选择

首先我们介绍两个对于渗透信息收集十分有帮助的搜索引擎

fofa

鹰图

想要使用这两个平台还需要注册账号。我的建议是鹰图fofa交替使用的效果会更好。

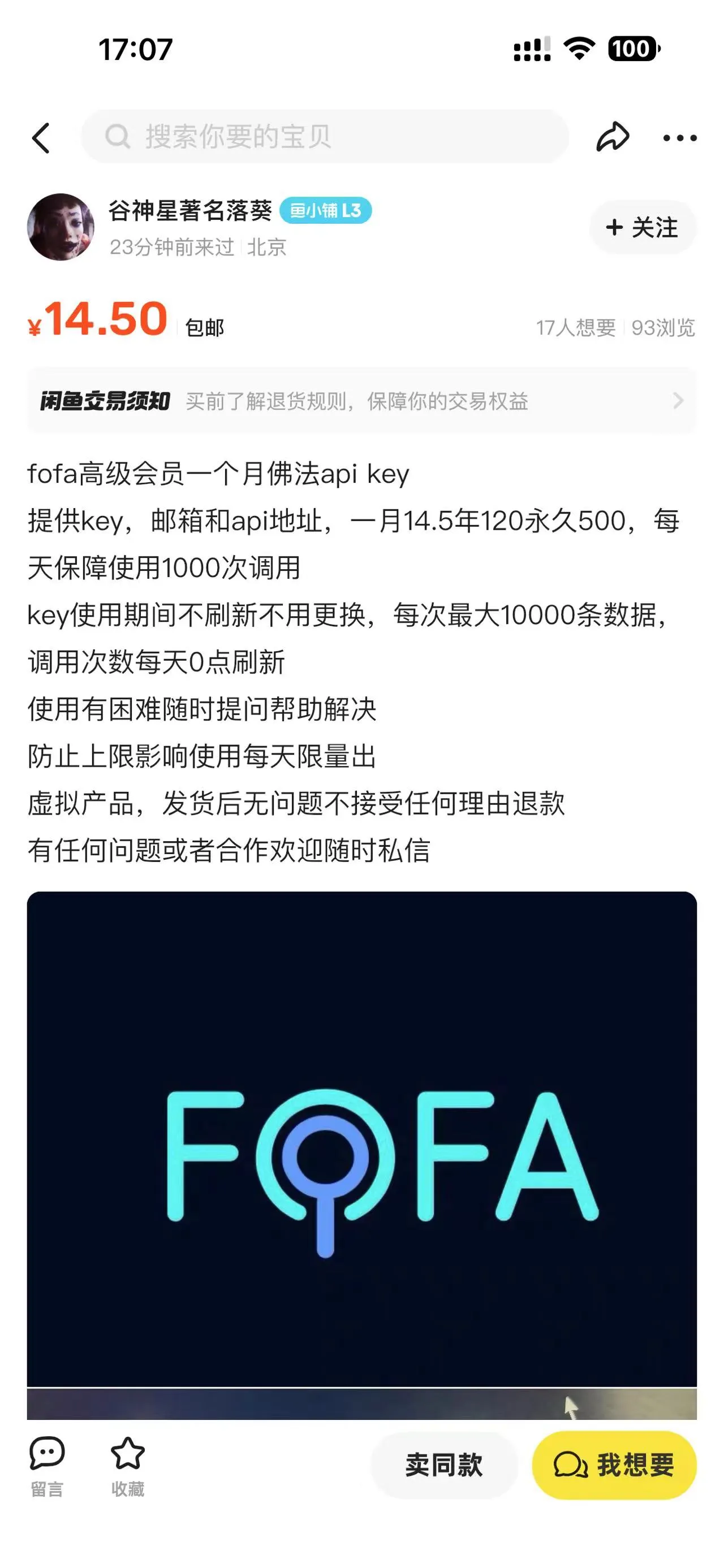

对于fofa而言他的个人会员的价格是比较昂贵的,所以我更推荐在咸鱼上购买别人的fofa-key

这样会便宜很多,一个key大约一个月15块钱,而购买一个个人会员一个月需要119元。

鹰图的积分相对比较便宜按需求购买即可。

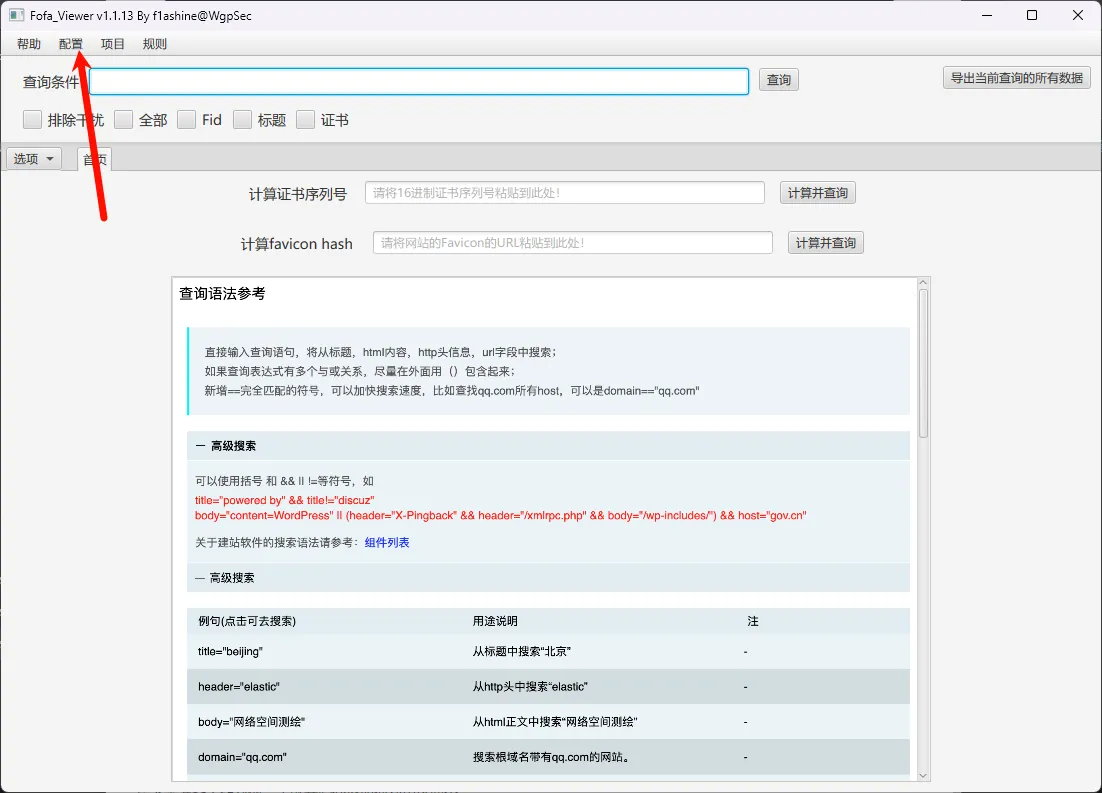

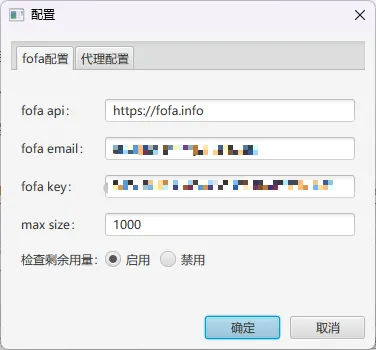

对于fofa-key的使用方法还需要用一个工具来辅助使用fofa_viewer

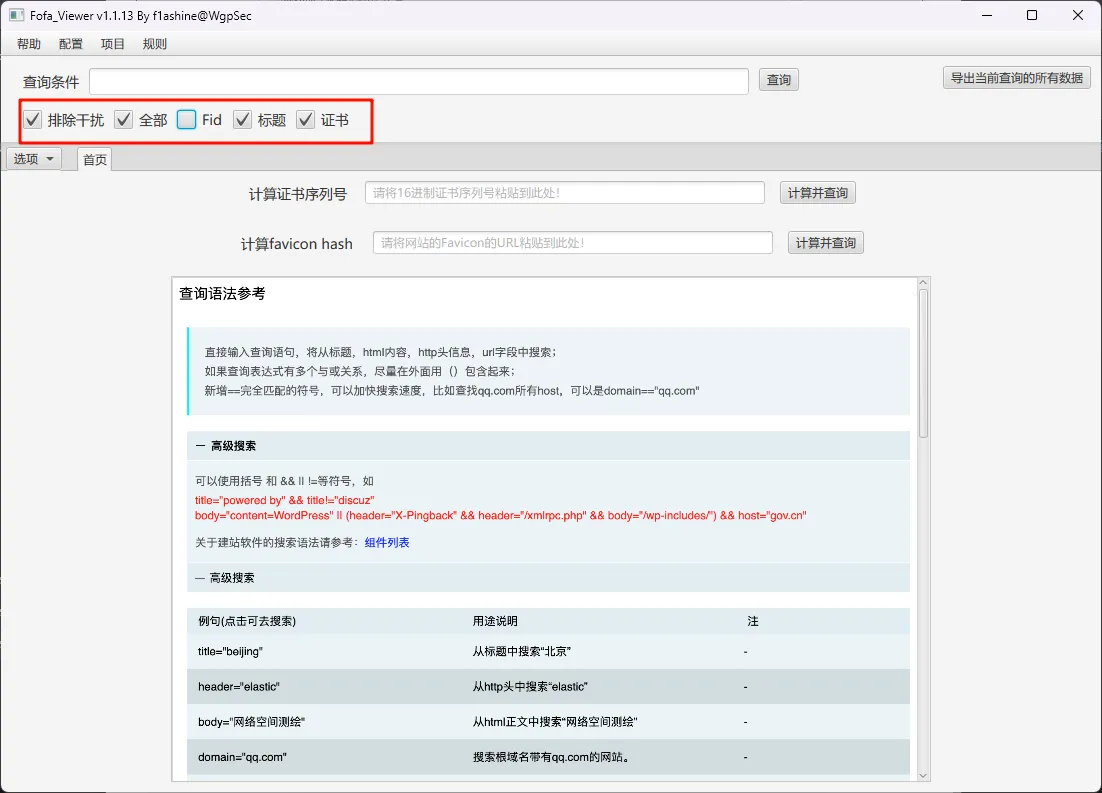

解压后打开工具点击这里配置你购买的fofa-key

配置完之后就可以使用了,每次搜索的时候记得把这几个选项勾上

Fid不要勾

接下来准备工作都做完了就开始介绍如何利用这两个工具进行对你想要渗透的目标进行信息收集

信息收集

假如你不知道对哪些学校进行渗透或者就只是想要挖掘一个edu的漏洞可以在fofa使用以下语法

1. host=".edu" && title="系统"

2. "系统" && org="China Education and Research Network Center"

3. title="大学" || title="学院" || title="职业技术" 等其中第三条对于鹰图来说也适用

使用这些语法你就可以一下子得到一堆edu的资产,接下来如何选择目标?

我的建议是随缘点,看运气。不出货就下机!

如果你说你就想挖某个学校的资产系统,可以先百度他的官网查看他的主域名

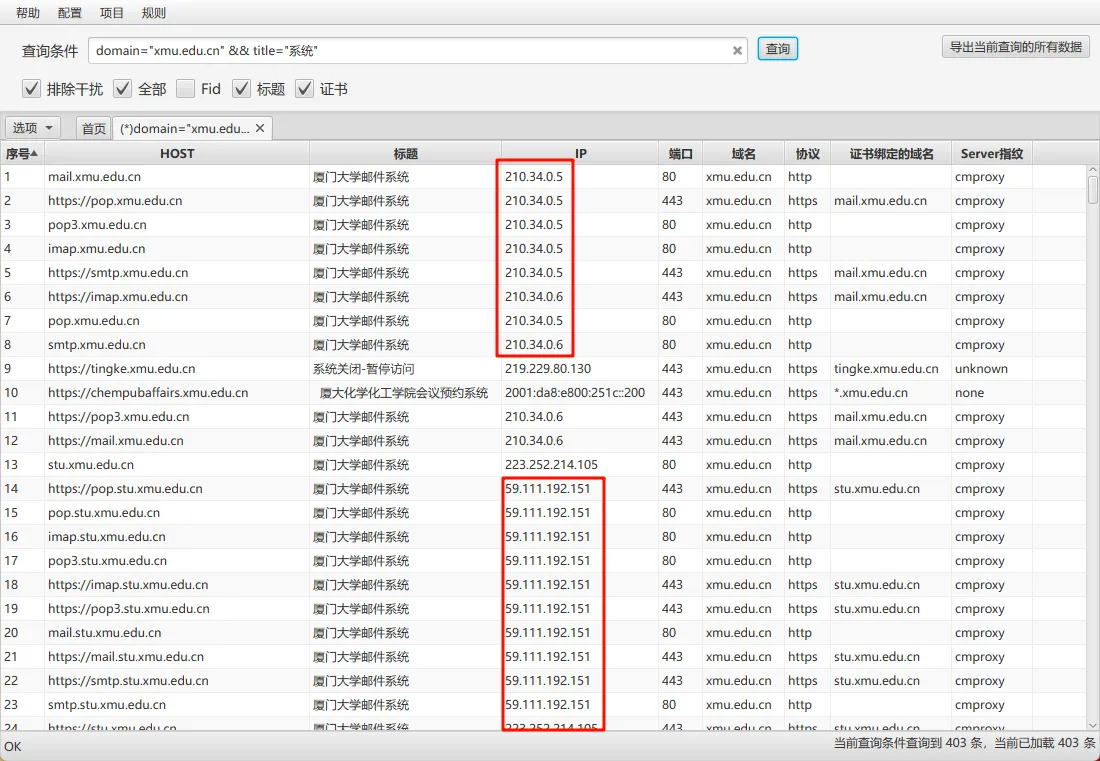

这里拿厦门大学举例

这个域名中的 xmu.edu.cn 就是他的主域名

那我们已经知道要挖掘的学校的主域名那可以使用以下语法进行资产收集

fofa

domain="xmu.edu.cn"

domain="xmu.edu.cn" && title="系统"

domain="xmu.edu.cn" && (title="系统" || title="登录") 鹰图

icp.name="厦门大学"

icp.name="厦门大学" && title="系统"

domain="xmu.edu.cn" && title="系统"

domain="xmu.edu.cn" && (title="系统" || title="登录") 这一点信息收集是很灵活的,具体可以参考各搜索引擎的语法结合自己的需求和理解进行构造

值得一提的是有些学校还会对自己的域名进行泛解析这种操作如下

大部分的域名其实都指向同一个IP或站点,这种基本上就随便点一个看就行了不需要都看没有意义

攻击方面梳理

当你通过以上方法选择了一个系统(域名)进行渗透测试,如果你觉得这个网站看起来很成熟不好惹,那基本上就是测一下弱口令

admin/admin admin/123456 test/123456.... 然后在抓包看看有没有什么可以修改的参数看看能不能越权,或者看看能不能通过修改返回包的方法进入系统等。

如果你认为这个站点出货的概率很大那你可以对一个网站进行详细测试。

使用

dirsearch目录扫描工具进行目录扫描,看有没有目录遍历、信息泄露、网站源码泄露、登录地址等

使用方法

python dirsearch.py -u 目标网址 -e使用

fscan工具扫描这个域名对应的IP的端口,查看有没有开放22、3306、3389等高危端口。如果有就爆破以下看看是不是弱口令可以直接登录

下载地址https://github.com/shadow1ng/fscan/releases/

选择这个下载即可

使用方法

fscan -h 192.168.101.1/24 //启动fscan并扫描网段

fscan.exe -h 192.168.x.x //扫描该IP这样就可以扫端口和存活

查看该网站使用的是什么框架,如

若依、springboot、ThinkPHP、通达oa......如果存在就用对应的漏洞扫描工具扫描看看有没有存在nday可以利用,每一个框架都有自己的特征,具体可以百度查看。

对登录框进行SQL注入探测、看看能不能注入,或者使用万能密码登录进去。再看看能不能确认存在某个账户爆破一下密码,如可以确定该系统存在admin用户就爆破一下这个用户的密码不能就算了

查看js中是否存在敏感信息泄露,有些开发人员会很粗心大意的把该系统的默认账户密码什么的写在js中,而学校恰好没改密码。

查看js中泄露的路径是否存在未授权访问等

查看是否有注册账号功能,如果有注册完账号之后进入系统查看数据包是否存在敏感参数如

useridid等,如果有就修改一下参数看看能不能水平或者垂直越权遍历系统的数据

假设该站存在弱口令进去之后并且是admin用户,则查看是否有文件上传点,等有可能getshell或者sql注入的地方。尝试扩大危害

.png)

.png)